23 октября, 13:34

Иранские хакеры используют Steam для кибератак на критическую инфраструктуру

Хакер — Xakep.RU

Северокорейские хакеры устраиваются в американские компании и вымогают деньги у работодателей Специалисты Secureworks обнаружили, что северокорейские ИТ-специалисты не только тайно устраиваются на работу в американские компании. Теперь они похищают данные из корпоративных сетей, а затем требуют у работодателей выкуп, угрожая в противном случае «слить» информацию в сеть.

Происшествия6 дней назад

Белый хакер

Иранские хакеры и их атаки на критическую инфраструктуру Привет! Недавно стало известно, что иранские хакеры активно взламывают организации критической инфраструктуры, собирая данные учетных записей и сетевую информацию. Эти злоумышленники не останавливаются на полученном доступе — они перепродают его другим преступникам через хакерские форумы. Предупреждения о таких атаках поступили от властей США, Канады и Австралии. По их данным, хакеры используют брутфорс для проникновения в системы в сферах здравоохранения, IT, энергетики и государственного управления. А потом закрепляются в сети, повышают свои привилегии и продолжают изучать систему, находя новые уязвимости. Интересно, что для передвижения внутри сети они часто используют RDP и PowerShell, а также разворачивают бинарники через Microsoft Word. Для повышения привилегий хакеры применяют уязвимость Zerologon CVE-2020-1472 — это позволяет им выдавать себя за контроллер домена и расширять свои возможности в системе. Также они активно используют технику password spraying и даже применяют push-бомбинг — метод, когда пользователя заваливают запросами МФА на телефон, пока тот случайно не согласится на вход. Такая изощренность делает их атаки особенно опасными. P. S Как думаешь, насколько готовы системы к таким угрозам? И стоит ли всему верить властям данных государств? #Кибербезопасность #новость Белый хакер

Происшествия3 дня назад

SecurityLab.ru

Безопасный фасад: Steam превратили в площадку для кибератак Эксперты обнаружили, что хакеры используют популярную платформу Steam для маскировки кибератак. Злоумышленники прячут в описаниях аккаунтов информацию о серверах управления вредоносным ПО, что делает атаки практически невидимыми для систем защиты. Используется специальная техника Dead Drop Resolver, позволяющая размещать на легитимных платформах данные о командных серверах. После заражения системы вредоносное ПО обращается к Steam как к обычному легальному ресурсу, что не вызывает подозрений у систем безопасности. На данный момент через Steam активно распространяются вредоносные программы для кражи конфиденциальных данных — от паролей до криптокошельков. Аналитики предупреждают, что эта схема может использоваться для распространения любых типов вредоносного ПО, что представляет серьезную угрозу для компаний. #кибербезопасность #Steam #хакеры #вредоносноеПО

Происшествия2 дня назад

Хакер — Xakep.RU

Иранские хакеры торгуют доступами к взломанным сетям Исследователи предупредили, что иранские злоумышленники взламывают организации критической инфраструктуры для сбора учетных данных и сетевой информации, а затем продают эту информацию на хак-форумах другим преступникам.

Происшествия5 дней назад

Forbes Russia

Хакеры стали использовать игровой онлайн-сервис Steam для проведения кибератак Хакеры стали активно использовать крупнейшую игровую онлайн-площадку Steam для организации кибератак, выяснили эксперты центра исследования киберугроз Solar 4RAYS ГК «Солар». Злоумышленники создают аккаунты и прячут в их описании информацию о серверах управления вредоносным ПО, рассказали Forbes в компании. Такая хакерская техника называется Dead Drop Resolver, поясняют в компании: она предполагает, что злоумышленники размещают на легитимных онлайн-площадках контент с данными о C&C-сервере С2, с него осуществляется управление вредоносным ПО . Эта информация может публиковаться как в зашифрованном виде, так и открытым текстом. Вредоносное ПО после заражения целевой инфраструктуры обращается к этому ресурсу и извлекает из него адрес управляющего сервера С2 . Пока через Steam хакеры преимущественно распространяют вирусы-стилеры вид вредоносного ПО для кражи паролей и другой учетной информации с цифровых устройств , однако схема может использоваться для любого вредоносного ПО. Среди сайтов, которые используют хакеры, также платформа для публикации текста или кода Pastebin, X бывший Twitter, соцсеть заблокирована в России , YouTube, Telegram и другие. Подробности на сайте : Tomohiro Ohsumi / Getty Images

Происшествия2 дня назад

Хакер — Xakep.RU

ГК «Солар»: хакеры используют Steam, YouTube и X для координации атак Специалисты ГК «Солар» пишут, что злоумышленники стали активно использовать Steam для организации своих атак. Хакеры создают аккаунты и скрывают в их описании информацию об управляющих серверах. В итоге малварь из зараженной инфраструктуры обращается не напрямую к подозрительному IP-адресу, а к легальному ресурсу, что заметно усложняет выявление вредоносной активности и своевременную блокировку атак.

Происшествия1 день назад

Похожие новости

+6

+6

+2

+2

+2

+2

+1

+1

+3

+3

+6

+6

Рост числа DDoS-атак в третьем квартале 2024 года на 319% по сравнению с 2023 годом

Происшествия

23 часа назад

+6

+6

Рост компьютерных и DDoS-атак в России на 70% с начала СВО

Происшествия

1 день назад

+2

+2

Акции по профилактике кибербуллинга и деструктивного поведения среди молодежи

Общество

1 день назад

+2

+2

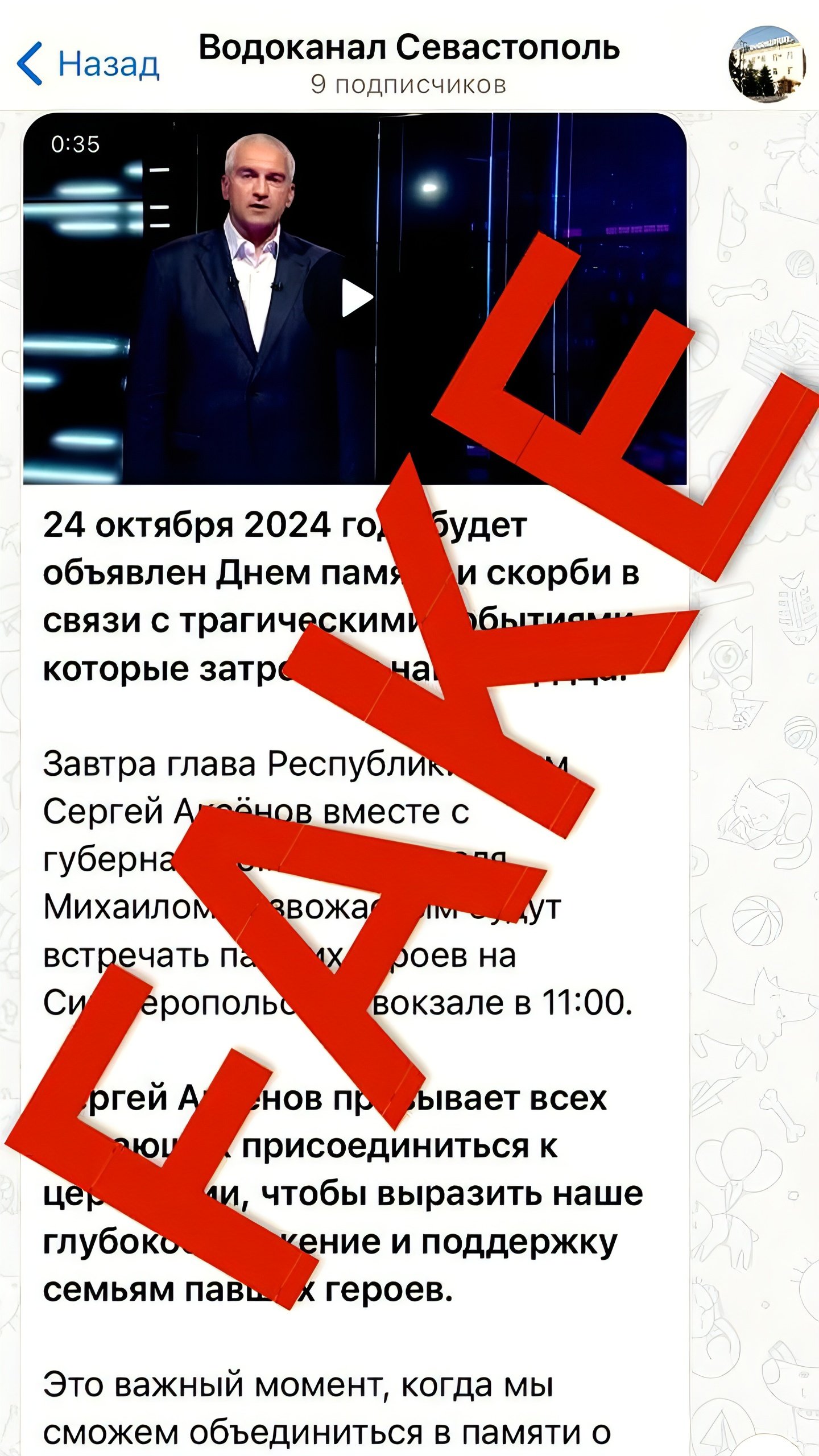

Предупреждение о фейковых видео и каналах с использованием нейросетей

Происшествия

4 часа назад

+1

+1

Анонимные угрозы в лицее №107 в Уфе вызывают обеспокоенность

Происшествия

1 день назад

+3

+3

Valve Удаляет Анти-Чит из CS2: Ожидания Нового VacNet

Игры

19 часов назад

+6

+6